|

J Controls (контроль)

|

|

|

|

Совокупность методик, политик и процедур, служащих для обеспечения безопасности активов организации, точности и надежности данных и соответ-| ствия операций принятым стандартам. §

Общий контроль и контроль приложений

Управление компьютерными системами осуществляется при помощи комбинации из средств общего контроля и средств контроля приложений. Общий контроль отслеживает процессы проектирования, обеспечения безопасности, использования программных приложений и данных в рамках существующей информационной инфраструктуры. В целом он применяется ко всем компьютерным приложениям и представляют собой сочетание аппаратных, программных и ручных процедур, которые вместе создают общую контролируемую среду.

Контроль приложений специфичен для каждой отдельной программы. Он включает в себя инструменты контроля, специфичные для области применения системы, и автоматизированные процедуры.

Средства общего контроля

Средства общего контроля являются инструментами общего управления, влияющими на всю информационную инфраструктуру организации. Они применяются ко всем приложениям. Общий контроль включают в себя следующие элементы:

♦ контроль процесса внедрения системы;

♦ контроль программных средств;

♦ физический контроль оборудования;

♦ контроль компьютерных операций;

♦ контроль безопасности данных;

♦ административные политики, стандарты и процедуры.

Контроль процесса внедрения следит за процессом разработки системы и обеспечивает управление им на различных стадиях. Аудит процесса разработки устанавливает «контрольные точки», каждая из которых должна отвечать определенным требованиям, выполнение которых служит основой для принятия решения о внедрении готовой системы. Аудит процесса разработки также предполагает определение уровня вовлечения пользователей на каждой из стадий разработки и проверяет соотношения затрат и выгод от использования новых технологий. Аудит подразумевают использование средств управления и методик обеспечения качества на всех этапах проекта, а также подготовку сопутствующей документации.

|

|

|

Контроль программных средств важен для всех типов программ, используемых в компьютерных системах. Он служит для слежения за работой системного программного обеспечения и предотвращения несанкционированного доступа к нему. Это одна из самых важных областей контроля, поскольку системные программы выполняют все основные функции по обработке информации и файлов данных.

Контроль оборудования обеспечивает безопасность оборудования на физическом уровне и отвечает за поиск неисправностей. Доступ к оборудованию разрешается только авторизованному персоналу. Кроме того, вычислительная техника должна быть защищена от пожаров, перепадов температуры и сырости. Организации, деятельность которых связана с компьютерными системами, должны принимать дополнительные меры по резервному копированию данных и дублированию устройств хранения информации, а также обеспечивать непрерывное техническое обслуживание. Многие виды компьютерной техники содержат встроенные механизмы проверки правильности их функционирования.

Контроль компьютерных операций находится в ведении специалистов компьютерного отдела, которые обеспечивают согласованную и корректную обработку данных и их хранение. Сюда входят процедуры инсталляции программ, контроль их работы, операции резервного копирования и восстановления. Технические специалисты могут разрабатывать специальные инструкции на случай непредвиденных ситуаций, сбоев в работе программ и вычислительной техники, аварий и изменений системной конфигурации.

|

|

|

Контроль безопасности данных препятствует осуществлению несанкционированного доступа к данным, их изменению или уничтожению. Он необходим как для контроля данных, которые обрабатываются системой, так и для обеспечения безопасности носителей информации. В случае ввода данных через удаленные терминалы нужно уделять особое внимание процедурам авторизации пользователей. Например, кредитная запись может быть изменена для получения фальшивого счета-фактуры. В подобных случаях рекомендуется использовать несколько уровней защиты информации:

♦ доступ к терминалам может быть физически ограничен (работа на них разрешается только авторизованному персоналу);

♦ программное обеспечение может быть защищено паролями, запрашиваемыми при запуске приложений. Дл%регистрации в системе также необходимо будет вводить пароль;

♦ для отдельных систем и приложений могут быть созданы дополнительные наборы паролей и ограничений. К примеру, может быть ограничен доступ к определенным файлам, таким как файлы счетов. Можно разграничить права доступа таким образом, чтобы не каждый авторизованный пользователь мог изменять данные в отдельных файлах. Большая часть пользователей сможет только считывать информацию;

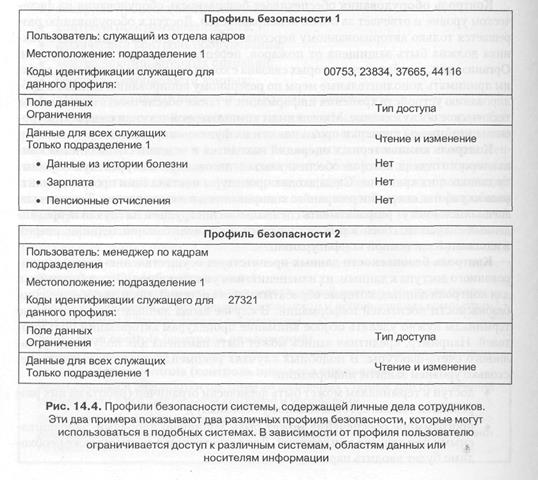

♦ на рис. 14.4 изображена система безопасности, рассчитанная на две группы пользователей, работающих с интерактивной базой личных дел сотрудников, содержащей информацию об их зарплатах и льготах, а также истории болезни. Одна группа пользователей включает в себя всех сотрудников, которые выполняют функции клерков, такие как ввод данных в систему. Все работники, обладающие профилями данного типа, могут обновлять системные данные, но не могут считывать информацию, касающуюся зарплат, историй болезни или премий. Профили другого типа присваиваются менеджерам подразделений, которые не могут обновлять информацию,

однако имеют право на получение любых данных о сотрудниках своих отделов Все профили поддерживаются системой обеспечения безопасности данных Система безопасности данных, изображенная на рис 14.4, содержит комплекс многоуровневых ограничений, таких как разрешение авторизованным пользователям получать информацию обо всех сотрудниках за исключением конфиденциальных данных, к которым, например, относятся истории болезни. Раздел в начале главы описывает подобную систему, используемую компанией Keystone Mercy Health Plan. Административный контроль включает в себя формализованные стандарты, правила и процедуры, служащие для обеспечения того, чтобы ■общий контроль и контроль приложений исполнялись и были обязательными. Наиболее важными из них являются: (1) разделение функций; (2) письменные политики и процеду-

|

|

|

ры; (3) надзор.

Разделение функций означает планирование функции сотрудников, позволяющее свести к минимуму риск ошибок или обманных манипуляций с данными организации. Сотрудники, ответственные за работу системы, должны также производить все необходимые действия по изменению и обновлению информации, хранящейся в ней. Обычно отдел информационных систем организации отвечает за сохранность файлов данных и программ, а конечные пользователи занимаются такими операциями, как обработка платежных ведомостей и чеков.

Письменные политики и процедуры устанавливают формальные стандарты для средств управления информационными системами. Все процедуры должны быть задокументированы и заверены руководством. Права и обязанности сотрудников должны быть четко определены.

Надзор за деятельностью сотрудников обеспечивает правильное и своевременное выполнение последними всех контрольных процедур. Иначе даже самые изощренные процедуры могут остаться существующими только «на бумаге».

Контроль приложений

Контроль приложений - специфичный для различных компьютерных программ контроль, выполняющих, к примеру, такие функции, как выписка счетов или обработка заказов. Сюда входят автоматизированные и ручные процедуры, обеспечивающие корректную обработку данных приложениями. Контроль каждого приложения должен охватывать всю последовательность обработки данных.

|

|

|

Не все инструменты контроля, описанные здесь, присутствуют в каждой информационной системе. Некоторые системы требуют большего контроля, чем остальные, что зависит от важности содержащихся в них данных и типа про-

граммных приложений. Контроль приложений может быть разделен на три основные группы: (1) контроль ввода данных; (2) контроль обработки; (3) контроль вывода данных.

Контроль ввода данных служит для проверки точности и полноты данных перед вводом их в систему. Существуют отдельные процедуры для авторизации, конвертации данных, их редактирования и исправления ошибок. Например, для авторизации сотрудников отдела сбыта, проводящих торговые операции, может использоваться специальная процедура входа в систему.

Введенные данные должны быть правильно конвертированы для дальнейшей обработки. Ошибки на этом этапе могут быть минимизированы путем проведения основных операций прямо с компьютерного терминала или использования технологии автоматического формирования первичных данных.

Контрольные суммы должны вычисляться до выполнения транзакций ввода данных. Они могут варьироваться от простого пересчета документов до подсчета итоговых значений отдельных полей, таких как общий объем продаж (при пакетной обработке). Отдельные программы учитывают весь объем введенных данных.

Контроль редактирования включает в себя различные запрограммированные процедуры, используемые для исправления ошибок в данных до того, как они будут обработаны системой. Транзакции, не отвечающие заданным критериям, не будут проведены. К примеру, может проверяться формат вводимых данных (девятизначные номера карточек социального страхования не должны содержать букв) или правильность системных кодов. Результатом контроля редактирования может быть список обнаруженных ошибок, которые будут исправлены позже.

Контроль обработки обеспечивает полноту и точность обновления данных. При этом используются методики подсчета контрольных сумм, согласования и контроля редактирования.

Подсчет контрольных сумм. Данная методика заключается в сравнении объемов введенных и обработанных данных. Обновление данных может контролироваться при помощи генерации контрольных сумм во время процесса вычислений. Контрольные суммы, такие как общее число транзакций или критических величин, могут сравниваться вручную или при помощи компьютера. В случае обнаружения несоответствий необходимо тщательное расследование причин такой ситуации.

Компьютерное сравнение сравнивает вводимые данные с информацией, хранящейся в системе. Большинство ошибок выявляется на этапе ввода, но иногда может потребоваться проверка полноты обновления информации. Например, программа сравнения может сравнить данные карточек табельного учета сотрудников с платежной ведомостью, хранящейся в мастер-файле, и сообщить о пропущенных или продублированных записях.

|

|

|

Контроль редактирования, как правило, выполняется во время ввода данных. Однако некоторые приложения требуют проверки корректности данных во время их обновления. К примеру, электрическая компания может проводить проверку достоверности полученной информации, сравнивая новые счета потребителей с предыдущими. Если суммы счетов отличаются более чем в пять раз, то они не обрабатываются до тех пор, пока не будет проведена повторная проверка.

Контроль вывода данных служит для обеспечения точности и полноты результатов компьютерных вычислений. Они включают в себя следующие инструменты:

♦ сравнение конечных контрольных сумм с исходными и суммами, полученными в процессе вычислений;

♦ просмотр протоколов работы компьютера с целью определения правильности выполнения вычислений;

♦ формальные процедуры и документация, в которой перечислены авторизованные получатели информации.

|

|

|