|

Intrusion detection system (система обнаружения вторжений)

|

|

|

|

Утилиты, ведущие мониторинг наиболее уязвимых мест сети, обнаружива-| ющие случаи несанкционированного доступа.

Многие организации полагаются в защите информации на различные способы шифрования. Шифрование — это кодирование и скремблирование (шифрование путем перестановки и инвертирования участков спектра сигнала или групп символов) данных с целью обеспечения их безопасности или надежности передачи. Сообщение может быть закодировано при помощи секретного цифрового кода, называемого ключом шифра, и отправлено в виде набора символов. (Ключ может состоять из большого набора букв, цифр и других символов.) Для того чтобы прочесть его, необходимо воспользоваться подходящим ключом для расшифровки. В число стандартов шифрования входят SSL (протокол защищенных со-кетов) и S-HTTP (протокол защищенной передачи гипертекста), используемые в Интернете. Они позволяют программе-клиенту и серверу автоматически выполнять процедуры кодирования/декодирования при обмене web-сообщениями. Существует множество альтернативных методов шифрования, однако по-настоящему широкое распространение получила только технология шифрования с «открытым ключом». Эта методика, изображенная на рис. 14.5, использует два различных ключа, один закрытый, а второй — открытый. Ключи связаны математической зависимостью таким образом, что данные, зашифрованные одним из них, могут быть декодированы только при помощи второго. Чтобы отправлять и получать сообщения, корреспонденты вначале создают отдельные пары закрытых и открытых ключей. Открытый ключ хранится в компьютерной директории, а секретный — в максимально защищенном месте. Отправитель зашифровывает сообщение при помощи открытого ключа получателя. Получив письмо, реципиент использует свой закрытый ключ для его декодирования. Кроме него, этот ключ никому не известен, поэтому можно быть уверенным, что переписка останется в тайне.

|

|

|

Кодирование дает возможность защитить данные, касающиеся платежей, например информацию о кредитных картах, и решает проблемы с подлинностью и целостностью сообщений. Аутентификация позволяет убедиться одному из участников сделки в подлинности других партнеров. В обычном мире мы используем для этого подписи. Проверка целостности сообщения определяет, не подверглось ли оно «по дороге» изменениям и полностью ли дошло.

Согласно документу Electronic Signatures in Global and National Commerce Act, электронные подписи получили статус обычных подписей. Цифровая подпись использует шифрование с открытым ключом с целью присоединения цифрового кода к электронному сообщению для подтверждения его подлинности. Таким образом, сообщение ассоциируется с его отправителем, как и при использовании обычной подписи.

Важную роль в процедуре аутентификации играют цифровые сертификаты. Цифровые сертификаты — это файлы данных, используемые для установления идентичности отдельных людей, а также обеспечивающие защиту сетевых транзакций (рис. 14.6). Система цифровых сертификатов пользуется услуги проверенной третьей стороны, Бюро сертификации (СА), для определения идентичности пользователей. Система СА может функционировать внутри организации или быть запущена во внешней компании, такой как VeriSign Inc. (штат Калифорния). Система регистрирует пользователей при помощи телефона, обычной почты или при личной встрече. Полученная информация помещается в память сервера, который генерирует закодированные цифровые сертификаты, содержащие идентификационную информацию и копию открытого ключа пользователя. Сертификат удостоверяет, что открытый ключ принадлежит указанному лицу. Собственный открытый ключ СА можно получить как через Интернет, так и в печатном виде. Получатель зашифрованного сообщения использует этот ключ для декодирования цифрового сертификата, приложенного к письму, проверяет, создан ли он СА, а затем получает открытый ключ отправителя и идентификационную информацию, содержащуюся в этом сертификате. Используя полученную информацию, реципиент может отправить своему корреспонденту зашифрованный ответ. Система электронной сертификации может, например, помочь владельцу кредитной карты и продавцу во взаимной проверке сертификатов, прежде чем они обменяются данными и совершат сделку.

|

|

|

Многие системы электронных платежей, работающие с кредитными картами, используют для шифрования данных SSL-протокол. Однако такая методика не позволяет удостовериться в том, что картой пользуется ее истинный владелец. Компании VISA International, MasterCard International, American Express и другие ведущие фирмы — эмитенты кредитных карт, а также многие банки используют протокол безопасных электронных транзакций (SET) для шифрования данных по операциям с кредитными картами, а также для их передачи через Интернет и другие открытые сети. На рис. 14.7 показано, каким образом работает SET-npo-

токол. Пользователь получает цифровой сертификат и специальный «цифровой бумажник». Бумажник и сертификат подтверждают идентичность пользователя и его кредитной карты. Когда он совершает покупки на web-сайте, использующем SET-протокол, сервер посылает сигнал, активизирующий электронный бумажник. Последний зашифровывает платежную информацию и отсылает ее продавцу, который декодирует сообщение и проводит сделку через свой банк. Затем банк продавца отсылает закодированную информацию эмитенту кредитной карты пользователя, который подтверждает сделку или отказывает в ее совершении. В случае подтверждения платежеспособности покупателя банк продавца переводит средства на свой счет, а счет покупателя соответствующим образом изменяется. После этого заказанный товар отправляется клиенту.

Разработка структуры контроля: выгоды и издержки

Информационные системы могут включать все механизмы контроля, описанные выше. Однако на практике такой подход может привести к большим затратам и сильно усложнить структуру всей системы. Необходимо провести анализ затрат и выгод для того, чтобы определить, какие механизмы контроля и управления будут наиболее эффективны применительно к конкретной системе.

|

|

|

Одним из критериев определения необходимого контроля системы является важность информации, содержащейся в ней. Крупные финансовые и бухгалтерские системы, такие как системы обработки платежных ведомостей или учета покупки и продажи акций на бирже, нуждаются в применении более высоких стандартов управления, чем, к примеру, компьютерная картотека пациентов зубной клиники, напоминающая им о необходимости очередного профилактического обследования. В качестве примера можно привести компанию SwissAir, которая вложила средства в дополнительное оборудование и программное обеспечение для повышения надежности работы своих компьютерных сетей, поскольку от них зависят системы заказа билетов и другие приложения.

Экономическая эффективность средств управления во многом зависит также от эффективности, сложности и стоимости применяемых в них технологий. Например, полное тестирование методом сравнения всех компонентов системы с эталонами может отнимать слишком много времени и его невозможно будет реализовать на практике в случае работы с системой, которая ежедневно обрабатывает сотни тысяч платежей. Однако эту технологию можно будет использовать для проверки только особо важных данных, таких как номера счетов и общие итоговые суммы.

Третьим критерием является степень риска, которому подвергается организация, если определенная функция или процесс не контролируется должным образом. Системные разработчики могут оценивать риски, определяя вероятную частоту появления проблемы и величину ущерба, с ней связанного. К примеру, если

происшествие может случиться не чаще одного раза в год и привести к потере всего $ 1 тыс., нет смысла тратить $20 тыс. на то, чтобы иметь возможность его предотвратить. В том случае, если подобный сбой может происходить каждый день, то потери компании могут составить уже $300 тыс. и даже 100 тыс., затраченных на его предотвращение, не являются слишком высокой ценой.

|

|

|

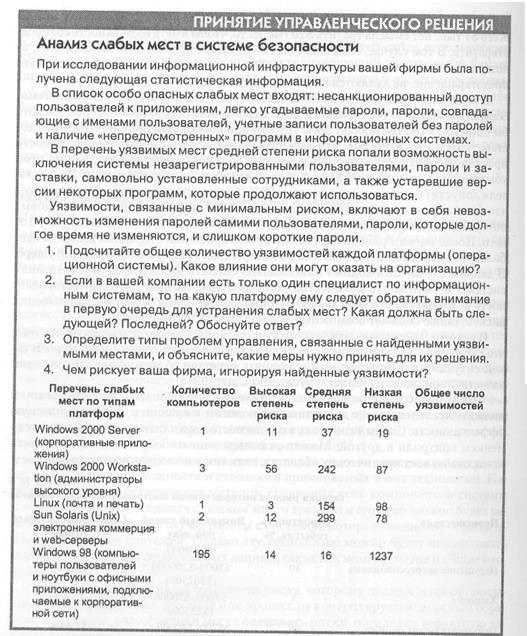

В табл. 14.5 представлен пример оценки рисков для интерактивной системы, обрабатывающей 30 тыс. заказов в день. Вероятность обесточивания системы хотя бы один раз в год составляет 30%. Потери при обесточивании системы могут составить от $5 до $200 тыс. для каждого случая в зависимости от длительности простоя. Вероятность хищений в течение года составляет около 5%, при этом убытки могут составить от $1 до $50 тыс. в каждом отдельном случае. Пользователи допустят ошибки с вероятностью 98% (применительно к годовому периоду), что может привести к потерям в размере от $200 до $40 тыс. Величина годовых потерь вычисляется путем умножения вероятности события на средний ущерб от него. После оценки рисков системные проектировщики стараются выявить наиболее уязвимые места системы, сбои в которых могут вызвать наибольший ущерб. В данном случае необходимо максимально снизить вероятность обесточивания системы и уменьшить количество пользовательских ошибок. Информированность руководства обо всех мерах, которые можно принять с целью уменьшения рисков, также снижает возможный ущерб (Straub, Welke, 1998).

В некоторых случаях организации не в состоянии рассчитать вероятность того, что какое-либо событие произойдет, или не могут оценить возможный ущерб. В такой ситуации руководство может принять решение об использовании методик качественной оценки (Rainer, Snyder, and Carr, 1991).

Чтобы решить, какие средства управления использовать, проектировщики должны исследовать все доступные технологии и сравнить их экономическую эффективность. Слабый контроль в одном месте может быть компенсирован усилением контроля в другой. Может оказаться нецелесообразным осуществлять контроль во всех критических областях, если там уже используются другие сред-

ства управления. Комбинация средств управления для какого-либо отдельного приложения формирует его управляющую структуру.

|

|

|