|

Инвентаризация сетевых ресурсов

|

|

|

|

Инвентаризация сетевых ресурсов

48. IP-адреса сетевых узлов и подсетей;

49. открытые TCP- и UDP-порты на обнаруженных узлах;

50. версии ОС и сетевых сервисов, работающих на обнаруженных сетевых узлах

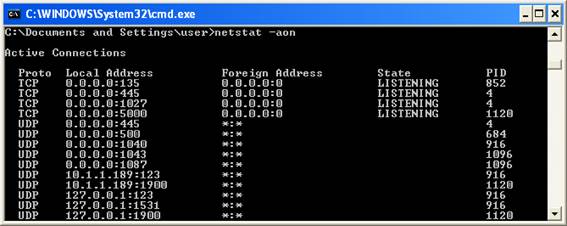

Утилита netstat –aon

Внутренний аудит АИС

Средства защиты ПК

• возможность отключения программно-аппаратных систем защиты при физическом доступе к выключенным станциям;

• использование и надежность встроенных средств парольной защиты BIOS

Состояние антивирусной защиты

• наличие в АИС вредоносных программ,

• возможность их внедрения через машинные носители, сеть Интернет

Настройки операционных систем

• наличие требуемых настроек безопасности, специфичных для различных ОС

Парольная защита в ОС

• получение файлов с зашифрованными паролями и их последующего дешифрования;

• подключение с пустыми паролями,

• подбор паролей, в том числе, по сети

Система разграничения доступа пользователей АИС к её ресурсам

51. формирование матрицы доступа;

52. анализ дублирования и избыточности в предоставлении прав доступа;

53. определение наиболее осведомленных пользователей и уровней защищенности конкретных ресурсов;

54. оптимальность формирования рабочих групп

Сетевая инфраструктура

55. возможность подключения к сетевому оборудованию для получения конфиденциальной информации путем перехвата и анализа сетевого трафика;

56. настройки сетевых протоколов и служб

Аудит событий безопасности

· настройка и реализация политики аудита

Прикладное программное обеспечение

· надежность элементов защиты используемых АРМ;

· возможные каналы утечки информации;

|

|

|

· анализ версий используемого программного обеспечения на наличие уязвимых мест

Системы защиты информации

57. надежность и функциональность используемых СЗИ;

58. наличие уязвимых мест в защите;

59. настройка СЗИ

Внешний аудит. Средства активного аудита

Выявление уязвимостей в ПО сетевых узлов с применением сканеров безопасности

60. Internet Scanner, System Security Scanner компания Internet Security Systems

61. NetRecon компании Symantec

62. Enterprise Security Manager компании Symantec

63. Cisco Secrure Scanner (NetSonar)

64. Nessus

65. LanGuard Security Scanner

66. XSpider

Средства активного аудита

67. определение уязвимых мест в средствах защиты

68. моделирование известных методов, используемых для несанкционированного проникновения в КС

69. база данных, информация о вариантах взлома сети

70. результат - отчет о найденных уязвимостях и перечень мер защиты

• Недостатки:

• необходимы, но недостаточны для качественного исследования состояния ИБ

• только технический уровень, нет оценки общего уровня ИБ.

Использование сканера

Внешний аудит АИС

Получение данных о внутренней структуре АИС

71. наличие на Web-узлах информации конфиденциального характера;

72. выявление настроек DNS-сервера и почтового сервера, позволяющих получить информацию о внутренней структуре АИС

Выявление компьютеров, подключенных к сети и достижимых из Интернет

• сканирование портов по протоколам ICMP, TCP, UDP;

• определение доступности информации об используемом в АИС программном обеспечении и его версиях;

• выявление активных сетевых служб;

• определение типа и версии ОС, сетевых приложений и служб

Получение информации об учетных записях, зарегистрированных в АИС

• применение утилит, специфичных для конкретной ОС

Подключение к доступным сетевым ресурсам

• определение наличия доступных сетевых ресурсов и возможности подключения к ним

|

|

|

Атаки на межсетевые экраны

• определение типа МЭ и ОС путем сканирования портов;

• использование известных уязвимостей в программном обеспечении МЭ;

73. выявление неверной конфигурации МЭ

Атаки на сетевые приложения

• анализ защищенности Web-серверов,

• тестирование стойкости систем удаленного управления,

• анализ возможности проникновения через имеющиеся модемные соединения

|

|

|