|

Все современные принципы криптосистемы строятся по правилу Кирхгоффа -- секретность сообщения определяется только секретностью ключевой информации.

|

|

|

|

Требования криптосистемы

1) Знание алгоритма не должно влиять на надежность защиты

2) Шифрованное сообщение должно читаться только при знании ключа

3) Незначительные изменения ключа должно приводить к значительным изменениям в зашифрованном сообщении

4) Не должно быть простых, легко устанавливаемых зависимостей между ключами, которые последовательно используются в процессе шифрования

5) Число операций, необходимых для расшифровывания, путем перебора всех ключей должно иметь строгую нижнюю оценку и выходить за пределы возможностей современных компьютеров даже с учетом сетевых вычислений.

6) Дополнительные биты, вводимые при шифровании, должны быть скрыты в шифрованном сообщении.

7) Алгоритм должен допускать как программную, так и аппаратную реализацию, при этом изменение длинны ключа не должно приводить к качественному ухудшению самого алгоритма

Все тексты, шифруемой информации строятся на некотором алфавите

Алфавит – конечное множество, используемых для кодирования информации, знаков  —русский алфавит

—русский алфавит  – ASCII коды

– ASCII коды

Текст – Упорядоченный набор элементов алфавита

Под криптосистемой понимается алгоритм шифрования плюс множество всех возможных ключей, плюс множество открытых и шифрованных текстов.

Термины распределения ключей и управления ключами связаны с инфраструктурой открытых ключей и относятся к процессам обработки информации, связанных с составлением и распределением ключей между пользователями.

Электронная подпись -- присоединяемая к тексту его криптографическое преобразование, которая позволяет, при получении текста другому пользователю, проверить авторство и целостность сообщения

|

|

|

Криптостойкость – характеристика шифра, определяющая ее стойкость к дешифрованию без знания ключа. Показателями криптостойкости является размер ключевого пространства и среднее время, необходимое для криптоанализа.

Эффективность шифрования зависит от сохранения в тайне ключевой информации и криптостойкости шифра.

Классификация алгоритмов шифрования

Базовая

1) Симметричные – с одним ключом для шифрования и дешифрования

a. По принципу обработки информации

i. Блочные

ii. Потоковые (Побитовые)

1. С одноразовым ключом

2. С конечным ключом

3. На основе генератора псевдослучайных чисел

b. Методы преобразования

i. Методы замены

ii. Методы перестановки

iii. Методы гаммирования

iv. Комплексные варианты

2) Ассиметричный -- Формируется пара ключей открытый и закрытый.

a. Методы, основанные на разложении на множители больших чисел (RSA)

b. Методы, работающие на основе дискретного алгоритма Эль-Гамаль

c. Методы, основанные на распределении точек на эллиптических кривых

Блочные – открытый текст разбивается на блоки известной длинны и каждый блок пропускается через определённый криптоалгоритм заданное количество раз. (:4 бита блок)

Потоковые – Побитовое выполнение шифрования. Каждый следующий бит шифруется независимо от предыдущего

Замены – Буквы открытого текста на какой-либо символ шифра текста. (Одноалфавитная замена, омофонная замена)

Омофонная замена – каждой букве открытого текста соответствует несколько букв открытого текста. Выбор варианта по условию.

Блочная замена – Когда каждому блоку открытого текста задан блок закрытого текста.

Многоалфавитная замена – состоит из нескольких шифров одноалфавитной замены, которые могут использоваться последовательно или в зависимости от условий.

Шифры перестановки – меняется порядок следования букв

Гаммирование – наложение на исходной текст некоторой псевдослучайной последовательности нулей и единиц, генерируемой на основе ключа или генератора по некоторому правилу. В качестве метода наложения чаще всего используется исключающее или.

|

|

|

Генератор псевдослучайных чисел

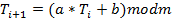

Пусть имеется конгруентный генератор псевдослучайных чисел, работающий по некоторому алгоритму: Каждый следующий элемент гаммы рассчитывается по следующий формуле

Коэффициенты а b и m заранее известны:

n – разрядность процессора

n – разрядность процессора

A mod 4 = 1

b – нечетное

Последовательность псевдослучайных чисел имеет период m

Секретным элементом является T0

При повышении разрядности процессора криптостойкость растет экспоненциально

Лекция 4

16.10.15

|

|

|