|

Руководящие документы Гостехкомиссии России

|

|

|

|

Концепция защиты от несанкционированного доступа к информации

Руководящий документ Гостехкомиссии России «Концепция защиты СВТ и АС от НСД к информации» излагает систему взглядов и основных принципов защиты от НСД, которые закладываются в основу решения этой проблемы. В концепции различаются понятия средств вычислительной техники (СВТ) и автоматизированной системы (АС). Концепция предусматривает существование двух относительно самостоятельных и, следовательно, имеющих отличие направлений в проблеме защиты информации от НСД. Это направление, связанное с СВТ, и направление, связанное с АС. Отличие двух направлений обусловлено тем, что СВТ разрабатываются и поставляются на рынок лишь как элементы, из которых в дальнейшем строятся функционально ориентированные АС, и поэтому, не решая прикладных задач, СВТ не содержат пользовательской информации. Помимо пользовательской информации при создании АС появляются такие отсутствующие при разработке СВТ характеристики АС, как полномочия пользователей, модель нарушителя, технология обработки информации.

И КОРОЧЕ ПРО ЭТО ВСЕ ТОЖЕ ПРОЧИТАТЬ

Классификация средств вычислительной техники по уровню защищенности от НСД

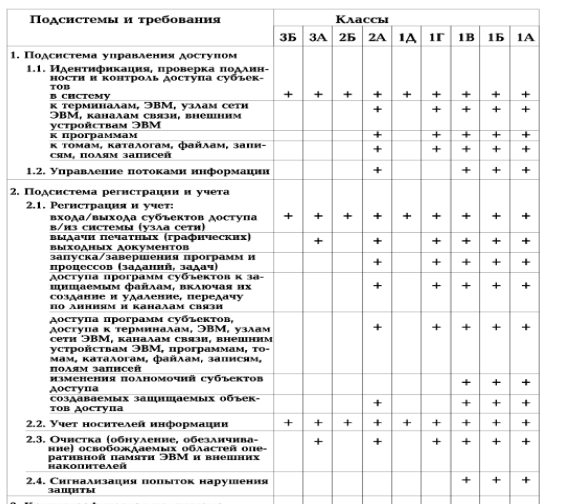

Устанавливается семь классов защищенности СВТ от НСД к информации. Самый низкий класс – седьмой, самый высокий – первый. Классы подразделяются на четыре группы, отличающиеся качественным уровнем защиты: 1. Первая группа содержит только один седьмой класс. 2. Вторая группа характеризуется дискреционной защитой и содержит шестой и пятый классы. 3. Третья группа характеризуется мандатной защитой и содержит четвертый, третий и второй классы. 4. Четвертая группа характеризуется верифицированной защитой и содержит только первый класс. Приведем сводную таблицу распределения показателей защищенности по шести классам СВТ (Таб. 1).

|

|

|

Седьмой класс присваивают СВТ, к которым предъявлялись требования по защите от НСД к информации, но при оценке защищенность СВТ оказалась ниже уровня требований шестого класса.

Классификация АС по уровню защищенности от НСД

Устанавливается девять классов защищенности АС от НСД к информации. Каждый класс характеризуется определенной минимальной совокупностью требований по защите. Классы подразделяются на три группы, отличающиеся особенностями обработки информации в АС. В пределах каждой группы соблюдается иерархия требований (классов защищенности) АС. Третья группа классифицирует АС, в которых работает один пользователь, допущенный ко всей информации АС, размещенной на носителях одного уровня конфиденциальности. Группа содержит два класса — 3Б и 3А. Вторая группа классифицирует АС, в которых пользователи имеют одинаковые права доступа (полномочия) ко всей информации АС, обрабатываемой и (или) хранимой на носителях различного уровня конфиденциальности. Группа содержит два класса — 2Б и 2А. Первая группа классифицирует многопользовательские АС, в которых одновременно обрабатывается и (или) хранится информация разных уровней конфиденциальности и не все пользователи имеют право доступа ко всей информации АС. Группа содержит пять классов — 1Д, 1Г, 1В, 1Б и 1А. Требования к защищенности АС приведены в таблице.

3- персональные машины

1-многопользовательские системы с разными уровнями доступа

2-чето еще

+ - говорит о том что этот элемент должен присутствовать в системе

Выводы

1. Все рассмотренные стандарты носят универсальный характер и могут быть использованы для построения систем информационной безопасностью предприятий любой отрасли и любого масштаба, в том числе предприятий и организаций ООО «Газпром». 2. Наиболее полные требования к элементам защиты содержаться в стандарте ИСО/МЭК 17799, поэтому этот стандарт целесообразно использовать в качестве основе для разработки процедур управления информационной безопасностью. 3. Стандарт ИСО/МЭК 17799 имеют четкую иерархически упорядоченную структуру требований к информационной безопасности, которую отражается в структуре стандарта. Эта структура включает: − направления защиты; − процессы управления информационной безопасностью; − процедуры управления; − операции, составляющие процедуру управления. Указанную структуру целесообразно использовать при разработке комплексной системы защиты информации для предприятий и организаций ООО «Газпром», учитывая масштаб их информационной инфраструктуры и высокие требования по безопасности. 4. Стандарт ИСО/МЭК ТО 13335-1 содержит наглядную общую модель взаимосвязи основных компонентов ИБ, которую целесообразно использовать в качестве методологической основы для разработки концепции, стратегии и политики ИБ предприятий и организаций ОАО «Газпром». В качестве защитных мер в этой модели целесообразно рассматривать отдельные операции, составляющие процедуру управления, из стандарта ИСО/МЭК 17799, т.е. самые мелкие элементы структуры системы управления информационной безопасностью. 5. Концепция обеспечения приемлемого уровня риска, представленная в стандарте ИСО/МЭК ТО 13335-1, может быть использована как универсальная схема для разработки стратегии управления информационными рисками для предприятий и организаций ОАО «Газпром». Для конструктивного использования этой концепции целесообразно предусмотреть наличие уровней приемлемого ущерба и приемлемого риска на шкалах, используемых для оценки соответствующих параметров. 6. В стандарте ИСО/МЭК ТО 13335-1 определены общие рекомендации относительно организационной структуры информационной безопасности. Для крупных организаций стандарт рекомендует многоуровневую организационную структуру. При этом каждый уровень имеет свою политику безопасности и своего администратора безопасности, реализующего эту политику. Во главе организации ИБ должно стоять руководство организации. В структуре управления ИБ должен быть Совет по безопасности или другой коллективный орган, в который назначаются представители разработчики, внедренцы, администраторы и

|

|

|

|

|

|

пользователи ИТТ. Эти рекомендации можно использовать для построения организационной структуры для управления ИБ на крупных предприятиях ОАО «Газпром». В стандарте определены функции Совета по безопасности и администратора безопасности. 7. В стандарте ИСО/МЭК ТО 13335-1 затронуты общие вопросы, связанные с порядком разработки политик ИБ. Указано, что в разработке политики безопасности должны принимать участие специалисты, связанные с различными направлениями деятельности, включая аудит, право, финансы, коммунальные и другие службы. Другой рекомендацией является формулировка целей и стратегии ИБ перед разработкой политик безопасности. В стандарте определены вопросы, которые должна входить в стратегию ИБ. Эти и другие рекомендации можно использовать для разработки политик безопасности для предприятий и организаций ОАО «Газпром». 8. В стандартах ИСО/МЭК ТО 13335-1 и ИСО/МЭК ТО 13335-3 раскрыты возможности и особенности следующих методов управления информационной безопасности: a). Базовый подход. Суть базового подхода к обеспечению безопасности, заключающегося в применении базового набора мер для обеспечения безопасности всех или большинства систем. Показаны преимущества базового метода, заключающиеся в его экономичности. В дочерних обществах и организациях ОАО «Газпром» применение базового метода представляется перспективным на уровне отдельных операций. При этом для каждой процедуры устанавливается типовой набор операций, который может дополняться дополнительными операциями (мерами) при повышенных требованиях к этой процедуре. Подробно этот метод рассмотрен в данном пособии. b). Неформальный (экспертный) подход. Этот подход основан на экспертных оценках. Подход обладает способностью использовать неформализованные знания экспертов. Далее этот подход будет использован на уровне процедур, когда эксперт оценивает риск преодоления угроз, характерных для каждой процедуры. c). Подход на основе детального анализа рисков, обладающий большими возможностями, но требующий больших затрат времени, разработанной методической базы и специализированных инструментов. Для организаций ОАО «Газпром этот метод может быть использован при обследовании систем высокого риска. d). Комбинированный подход, при котором детальный анализ рисков проводится только для критических систем, которые связаны с высоким потенциальным ущербом. Для остальных систем используется базовый подход. Комбинированный подход при минимуме времени и усилий, обеспечивает необходимую защиту систем с высоким уровнем риска. Этот подход является наиболее предпочтительным для большинства дочерних предприятий ОАО «Газпром».

|

|

|

9. В рамках отдельной организации важно обеспечить согласованность и иерархическую упорядоченность различных политик, принятых в этой организации. Стандарт ИСО/МЭК 13335 содержит рекомендации по иерархическому упорядочиванию используемых в организации политик, включая политику безопасности организации и политик безопасности ИТТ. Эти рекомендации могут быть использованы при разработке политик безопасности для ИТТ, в том числе: − политики безопасности автоматизированных систем управления технологическими процессами (АСУ ТП); − политики безопасности информационно-управляющих систем (ИУС); − политики безопасности распределенной сети передачи данных (РСПД). Указанные политики должны быть иерархически подчинены общей политике информационной безопасности организации. 10. В стандарте ИСО/МЭК ТО 13335-1 затронуты общие вопросы, связанные с порядком разработки политик ИБ. В частности указано, что в разработке политики безопасности должны принимать участие специалисты, связанные с различными направлениями деятельности, включая аудит, право, финансы, коммунальные и другие службы. Организация должна оценить свои требования, окружающую среду и уровень развития и определить наиболее отвечающую им специфическую проблему безопасности. В стандарте ИСО/МЭК ТО 13335-5-2006 представляет собой руководство по управлению безопасностью сетями для персонала, ответственного за эту деятельность, и содержит основные положения по выявлению и анализу факторов, имеющих отношение к компонентам безопасности связи. Он может быть использован при разработке типовой политики безопасности РСПД. 11. Стандарт ГОСТ Р ИСО/МЭК 27001-2006 дает общую концепцию построения и оценки (сертификации) системы менеджмента информационной безопасности (СМИБ) на основе четырехэтапной модели жизненного цикла, которая рассматривается как применительно ко всей системе в целом, так и применительно к каждому процессу, входящему в СМИБ. 12. Стандарт ГОСТ Р ИСО/МЭК 15408 используются в качестве основы для оценки характеристик безопасности продуктов и систем информационных технологий (ИТ). Этот стандарт устанавливает общие критерии (ОК) для оценки безопасности ИТ и позволяет сделать результаты оценки значимыми для широкой аудитории. ИТ и продукты сертифицированные по ОК должны учитываться и признаваться на уровне организации. 13. Стандарт ГОСТ Р ИСО/МЭК 19791 содержит дополнительные правила (процедуры) к международному стандарту ИСО/МЭК 15408 в интересах оценки (оценивания) безопасности автоматизированных систем. Требования, этого стандарта целесообразно учитывать при определении политики ИБ на уровне автоматизированных систем.

|

|

|

14. Все рассмотренные стандарты взаимно дополняют и обогащают друг друга, их целесообразно учитывать при разработке системы информационной безопасности организации.

Сайты:

http://protect.gost.ru/

http://iso27000.ru/standarty

http://wiki.informationsecurity.club/doku.php

11.12.15

Защита инфрмации в сетях телекоммуникация

ГОСТ ИСо\Мэк 27033-3-2014

http://docs.cntd.ru/document/1200113374

Название:

1часть- обзор и концепции

2-реализации и проектироавние безопасности

3-эталонные сетевые сценарии

В данном стандарте излоены угрозы, методы проектирования и вопросы касающиеся мер и средств контроя управления, связанные в типовы е сценарии.

Стандарт состоит из краткого подхода крешению проблемм безопасности для каждого типового сценария и разел для каждого базого сц

Руководства, представленные в настоящем стандарте для каждого из определенных типовых сетевых сценариев, основаны на нижеперечисленных подходах:

- проверка вводной информации и рамок сценария;

- описание угроз, соответствующих сценарию;

- проведение анализа риска относительно обнаруженных уязвимостей;

- анализ влияния на бизнес рассматриваемых уязвимостей;

- определение рекомендаций по реализации обеспечения безопасности сети.

В целях решения вопросов безопасности любой сети, желательным является систематическое и всеобъемлющее оценивание. Сложность подобного анализа зависит от характера и размера сети в области действия. Тем не менее, последовательная методика очень важна для менеджмента безопасности, особенно в связи с развивающимся характером технологий.

В целях решения вопросов безопасности любой сети, желательным является систематическое и всеобъемлющее оценивание. Сложность подобного анализа зависит от характера и размера сети в области действия. Тем не менее, последовательная методика очень важна для менеджмента безопасности, особенно в связи с развивающимся характером технологий.

Первым рассмотрением при оценке безопасности является определение активов, нуждающихся в защите. Они могут быть в значительной степени категоризированы на активы инфраструктуры, услуг или приложений. Предприятие может выбрать и определить свои собственные категории, но такое различие важно, поскольку подверженность угрозам и атакам является уникальной для каждой категории или типа активов. Например, если маршрутизатор относится к категории активов инфраструктуры, а передача голоса по IP рассматривается как услуга конечного пользователя, то атака "отказ в обслуживании" (DoS) в каждом случае потребует различного рассмотрения. В частности, маршрутизатор нуждается в защите от лавинного распространения фиктивных пакетов на физический порт маршрутизатора, которые могут помешать или воспрепятствовать прохождению легитимного трафика. Аналогично, услуга передачи голоса по IP (VoIP) нуждается в защите информации учетной записи абонента/услуги от удаления или повреждения, исходя из условия, что доступ к услуге для законного пользователя не был предотвращен.

Безопасность сети также предполагает защиту различных деятельностей, поддерживаемых в сети, таких как, управленческая деятельность, а также сигналы управления/оповещения, и данные (резидентные и передаваемые) конечных пользователей.

Например, управление GUI может быть предметом раскрытия в результате несанкционированного доступа (простой для отгадывания пароль и идентификатор администратора). Управление трафиком само является предметом искажения в результате ложных команд ОА&М с ложными IP адресами операционных систем, или раскрытия путем пассивного прослушивания сети или прерывания в результате атаки лавинного распространения пакетов.

Такой подход к определению активов и деятельностей делает возможным модульное и систематическое рассмотрение угроз. Каждый типовой сетевой сценарий исследуется в отношении известного набора угроз для выяснения того, какие угрозы являются применимыми.

Проектирование контрмер и реализация мер и средств контроля и управления, защищающих слабые места активов от угроз, является частью любой методики оценки безопасности. В соответствии с требованиями стандартов серии ИСО/МЭК 27000 отбор и реализация соответствующих мер и средств контроля и управления имеет решающее значение для защиты активов/информации. Стандарт требует сохранения конфиденциальности, целостности и доступности информации, и дополнительно он затрагивает и другие свойства, такие как подлинность, неотказуемость и достоверность.

Ниже перечислены свойства безопасности, которые используются в настоящем стандарте для совершенствования сдерживающих мер и контрмер объективным способом. Уточнения, касающиеся каждого свойства безопасности (в дополнение к конфиденциальности, целостности и доступности), описываются ниже:

- конфиденциальность связана с защитой данных от несанкционированного раскрытия;

- целостность связана с сохранением правильности или точности данных и защитой от несанкционированного изменения, удаления, создания и тиражирования;

- доступность связана с обеспечением уверенности в том, что не существует отказа в санкционированном доступе к элементам сети, хранимой информации, информационным потокам, услугам и приложениям;

- управление доступом обеспечивает, с помощью аутентификации и авторизации, управление доступом к сетевым устройствам и услугам, а также обеспечивает уверенность в том, что только уполномоченному персоналу или устройствам разрешен доступ к элементам сети, хранимой информации, информационным потокам, услугам и приложениям.

???? ну фииг знает, плохой пример. Например, при использовании IPTV одна из известных рекомендаций по безопасности - отключение интерфейса отладки на абонентском комплекте приставки - получена исходя из рассмотрения свойств элемента управления доступом. Анализ конфиденциальности, целостности или доступности не приведет к каким-либо другим рекомендациям;

- аутентификация (идентификация) связана с подтверждением или доказательством заявленной идентичности пользователя или взаимодействующих сторон при использовании управления доступом для авторизации, а также она обеспечивает уверенность в том, что сущность не пытается имитировать или несанкционированно воспроизводить предыдущее сообщение. Например, человек может получить доступ к системе управления сетью, но потребуется осуществить аутентификацию для обновления записей абонентских услуг. Таким образом, возможность осуществления деятельности по управлению сетью не может быть обеспечена посредством простого рассмотрения конфиденциальности, целостности, доступности или управления доступом.

Примечание - В управлении доступом, основанном на ролях, авторизация осуществляется в отношении пользователя, назначенного на роль. Также в процессе управления доступом до предоставления доступа проверяется роль, назначенная пользователю. Кроме того, по спискам управления доступом доступ предоставляется всем, кто удовлетворяет политике, таким образом, если вы удовлетворяете требованиям политики, вы имеете право доступа. В этом случае функции аутентификации и авторизации являются несущественными;

- безопасность связи и безопасность передачи информации касается обеспечения уверенности в том, что информация только перемещается между авторизованными конечными точками без перенаправления и перехватов;

- неотказуемость связана с поддержанием контрольных записей с тем, чтобы не могло быть отказано в информации об исходных данных, причинах события или действия. Определение авторизованного лица, которое осуществило несанкционированное действие с защищенными данными, не связано с конфиденциальностью, целостностью, доступностью данных;

- непрозрачность связана с защитой информации, которая может быть получена из наблюдений за сетевой активностью. Непрозрачность признает необходимость защиты действий в дополнение к информации. Защита информации решается путем обеспечения конфиденциальности. Защита телефонного разговора между лицом А и лицом Б защищает их конфиденциальность. Защита того факта, что лицо А и лицо Б вели телефонный разговор, обеспечивает уверенность в непрозрачности.

Для всех сценариев, описанных в настоящем стандарте, вышеуказанные свойства безопасности рассматриваются как часть методики проектирования безопасности и фазы контроля. В таблице 2 приведены примеры механизмов обеспечения безопасности сети, которые могут быть реализованы для обеспечения свойств безопасности, выбранных для уменьшения потенциального риска.

Таблица 2 - Примеры методов обеспечения безопасности сети

| TLS (Transport Layer Security) - Протокол безопасности транспортного уровня. SSO (Single Sign On) - Технология единого входа [в систему]. CHAP (Challenge Handshake Authentication Protocol) - Протокол взаимной аутентификации. IPS (Intrusion Prevention System) - Система предотвращения вторжения. SLA (Service Level Agreement) - Соглашение об уровне услуг. L2TP (Layer 2 Tunneling Protocol) - Протокол туннелирования второго уровня. 3DES (Triple Data Encryption Standard) - Протокол тройного шифрования. AES (Advanced Encryption Standard) - Улучшенный протокол шифрования. HMAC (Hash-based Message Authentication Code) - Механизм, использующий криптографические хеш-функции в сочетании с секретным ключом. SHA (Secure Hash Algorithm) - Алгоритм аутентификации и проверки целостности информации. NAT (Network Address Translation) - Протокол преобразования сетевых адресов. |

В настоящей части стандарта ИСО/МЭК 27033, все рассмотренное выше является неотъемлемой частью проектирования и реализации, обсуждаемых в контексте каждого типового сетевого сценария. Как правило, для удовлетворения своих целей бизнеса организация выбирает меры и средства контроля и управления, соответствующие ИСО/МЭК 27002, а также рекомендации настоящей части стандарта ИСО/МЭК 27033, предназначенные для обеспечения анализа сетевого уровня, необходимого для реализации выбранных мер и средств контроля и управления.

|

|

|