|

Теоретические основы методов защиты информационных систем.

|

|

|

|

Политики безопасности.

-совокупность норм и правил регламентирующих процесс обработки информации, выполнение которых обеспечивает защиту от определенного множества угроз и составляет необходимое а иногда и достаточное условие безопасности системы. Формальное выражение политики безопасности называется моделью политики безопасности. Модель безопасности позволяет обосновать жизнеспособность системы, определяет базовые принципы ее архитектуры и используемые при ее построении технологические решения. Основная цель создания политики безопасности и ее описания - определение условий которым должно подчинятся поведение системы, выработка критерия безопасности и приведение формального доказательства соответствия системы этому критерию при соблюдении установленных правил и ограничений.

Пользователи систем безопасности и эксперты квалифицирующие систему по определенным критериям.

Общие принципы построения моделей политики безопасности.

1. Система является совокупностью взаимодействующих субъектов и объектов, объекты- содержатели информации. а под субъектами активные сущности которые что то делают с объектами.

2. Все взаимодействия в системе моделируются между объектами и субъектами при этом множество типов отношений определяется набором операций конкретной политики

3. Все операции контролируются монитором взаимодействия и соответственно разрешаются или запрещаются с настройкой политики.

4. Совокупность множеств объектов субъектов и их отношения определяет состояние системы, при этом каждое состояние считается безопасным или не безопасниым в соответствии с критериями безопасности.

|

|

|

5. Основной элемент модели безопасности это доказательство утверждения или теоремы том что система, находясь в безопасном состоянии не можетп ерейти не в безопасное состояние при соблюдении всех установленных правил и ограничений

Два базовых класса политик

1) Дискреционные (произвольные, избирательные)

2) Мандатные (нормативные, полномочные)

Дискреционные (произвольные, или избирательные), мандатные(нормативные, полномочные).

Дискреционная модель Харрисона-Рузо-Ульмана

Система обработки информации представляется в виде активных субъектов, пассивных объектов и некоего конечного множества прав доступа которые могут существовать в системе. Для того чтобы вкл в область действия модели взаимодействия между субъектами предполагает что множество субъектов входит в множество объектов.

S

R = {r1, r2, r2, r3}

S c O

OxSxR

Q = (S, O, M)

Пространсто …

Поведение системы моделируется с помощью состояния при этом состояния образуются декартовым произведением множеств субъектов, объектов и прав доступа.

Текущее состояние системы определяется как зависимость объектов и субъектов и матрица прав доступа, где строки этой матрицы- субъекты, столбца-объекты, а внутри лежат наборы прав доступа из возможного набора.

Поведение системы во времени моделируется переходами между различными состояниями. В классической дискреционной модели существует понятие элементарной операции

1. Добавление субъекту права к объекту

2. Удаление

3. Создание субъекта

4. Создание объекта

5. Удаление субъекта

6. Удаление объекта.

Те операции в которых идет добавление чего либо называются монотонными, там где не удаление- не монотонными.

Формальное описание системы выглядит слкедующим образом

R Конечный набор субъектов и объектов

исходная матрица доступа

Конечный набор команд каждая из которых состоит из условий выполнения а терминах некоторых определенных операций

|

|

|

ФОС-формальное описание системы фото. Это надо обязательно тк будет.

Фотка фос

Комменда в системе

Command

If ri in M[xs1, … x01]

And (условие)

If r2i in M[xs2, … x02]

And(y)

Then op;

Критерии безопасности модели.

Для заданной системы начальное состояние Q0 = (S0, O0, M0) является безопасным относительно пава r, если не существует последовательности команд, в результате которых право будет занесено в ячейку матрицы если оно там отсутствовало в нулевом состоянии.

Плюсы и минусы политики:

+ все просто

- размерность матрицы

Мандатные модели

Белла-Ла-Падула

Реализует полномочную политику управления доступом.

Мандатные модели основаны на правилах секретного документооборота.

На правилах секретного ДО

1. Всем субъектам и объектам присваются метки идентификации

2. К каждому объету метка критичночти определяющая ценности инфы

3. Субъекту- уровень прозрачночти определяющий максимальную метку критичнсти к которым субъект имеет доступ.

4. Чем важнее объект или субъект тем выше метка критичности,

При этом контроль доступа осуществляется в зависимости от двух сторон на основании двух правил:

1) Субъект имеет право читать только те документы уровень безопасности которых не превышает его собственный.

2) Субъект имеет право заносить информацию только в те объекты уровень безопасности которых не ниже его собственного.

Самая важная проблема- нет разделения между одноранговыми субъектами. И всего два права доступа – чтение и запись

Уровни безопасности задаются с помощью функции безопасности, которая ставит в сообтветствие каждому объекту и субъекту некий уровень безопасности принадлежащий множеству уровней безопасности L над которым определена решетка безопасности.

F:Suo->L

F(A)<=f(B)

Формальная модель класический мандатный.

Множество состояний системы V представляктся в виде набора упорядоченнх пар F M, где M матрица доступа при этом набор апрв ограничен. Функция безопасности вместе с решеткой уровней определяет все допустимые значения доступа мд сущностей системы.

Модель системы

состоит из функции перехода T, множества состояний R, и нач усл vo, при этом Т переводит из одного состояния в другое состояние запроса.

|

|

|

Критерий безопасности.

Система безопасна только тогда когда ее начальное состояние Vo безопасно и все состояния достижимые из Vo путем применения конечной последовательности запросов из R тоже безопасны. При этом существуют понятия безопасен по чтению и безопасен по записи. Состояние полностью безопасно когда оно безопасно и по чтению и по записи.

Ролевые политики безопасности.

Субъект заменяется понятием пользователь и роль, при этом пользователь – человек работающий системой, а роль- некая абстрактная сущность с которой связан набор полномочий и ограничений.

Субъект заменяется понятием пользователь и роль, при этом пользователь – человек работающий системой, а роль- некая абстрактная сущность с которой связан набор полномочий и ограничений.

Пользователь может иметь несколько ролей и несколько пользователей могут иметь одну роль, соответственно наш пользователь ходя в систему в некотором сеансе работы может иметь разные роли, при этом правление доступом осуществляется в две стадии:

В каждой роли определяется набор полномочий, при этом полномочия назначаются с принципом наименьших привилегий.

Каждому пользователю назначается список доступных ролей.

Примеры особенностей:

· Взаимоисключающие роли -есть подмножества ролей которые являются взаимоисключающим, этот вопрос решается на стадии разделения родей, и такая политика называется со статическим разделением обязанностей.

· У одного пользователя есть роли из несовместимых подмножеств, но от сам выбирает какими ролями пользоваться в этом сеансеи тогда это политика с динамическим разделением.

+гибкость. –нет доказательной базы по обеспечению безопасности.

Таксономия – наука о систематизации, классификации сложноорганизованных объектов, имеющих иерархическое строение. При этом, если классификация устанавливает связи и отношения между объектами по иерархии снизу-вверх, то таксономия основана на декомпозиции явлений и свойств с их последовательным уточнением.

27.11.15

Таксономия-наука о систематизации и классификации сложно организованных объектов, имеющих иерархическое строение, при этом если классификация устанавливает связи отношений между объектами по классификации снизу вверх то таксономия основана на декомпозиции и свойств с их поэтапным уточнением.

|

|

|

Файл обзор стандартов

Пункт 1.1

1 абзац- всё про исо и мэк короче почитать

Специализированную систему всемирной стандартизации формируют две международные организации: ИСО – Международная Организация по Стандартизации и МЭК – Международная Электротехническая Комиссия. Эти организации формируют. Государственные органы, являющиеся членами ISO или IEC, которые участвуют в разработке Международных Стандартов через технические комитеты, созданные для стандартизации отдельных областей технической деятельности. В области информационных технологий организован совместный технический комитет – ISO/IEC JTC 1, основной задачей которого является подготовка Международных Стандартов.

Среди концептуальных стандартов в области ИБ следует в первую очередь выделить стандарты серий ISO/IEC 27001, ISO/IEC 13335 и ISO/IEC 17799. Эти серии стандартов взаимно дополняют друг друга. Международные стандарты, как правило, основываются на национальных стандартах. Так, международный стандарт ISO/IEC 17799 без сколько-нибудь существенных изменений повторяет британский стандарт BS 7799 "Управление информационной безопасностью. Практические правила". В настоящее время для многих международных стандартах существуют их русифицированные версии ГОСТ Р.

Концептуальные стандарты описывают важнейшие, с точки зрения информационной безопасности, понятия, играя роль организационных и архитектурных требований. К стандартам этого вида относятся также стандарты Министерства обороны США "Критерии оценки доверенных компьютерных систем" и его интерпретации для сетевых конфигураций, "Гармонизированные критерии Европейских стран", международный стандарт "Критерии оценки безопасности информационных технологий". К этой группе следует отнести и некоторые документы Гостехкомиссии России. Другой группой стандартов являются технические спецификации, которые определяют, как выполнять оценочные стандарты. Ядром технических спецификаций служат документы по безопасности на IP-уровне, на транспортном уровне и на уровне приложений. Так, например, в вопросах сетевой безопасности важную роль играет спецификация X.800 –

"Архитектура безопасности для взаимодействия открытых систем", X.500 – "Служба директорий: обзор концепций, моделей и сервисов", X.509 – "Служба директорий: каркасы сертификатов открытых ключей и атрибутов" и другие. Эта группа стандартов в настоящем обзоре не расссматривается. 1

|

|

|

Стандарт представляет собой руководство по управлению безопасностью информационных и телекоммуникационных технологий (ИТТ), устанавливает концепцию и модели, лежащие в основе базового понимания безопасности. Приведенные в стандарте положения применимы к различным методам управления и организациям. Стандарт разработан так, что позволяет приспосабливать его положения к потребностям организации и свойственному ей стилю управления. Целью стандарта является определение общих понятий и моделей управления безопасностью ИТТ. Приведенные в нем положения носят общий характер и применимы к различным методам управления и организациям. Стандарт введен в действие 1 июня 2007 года.

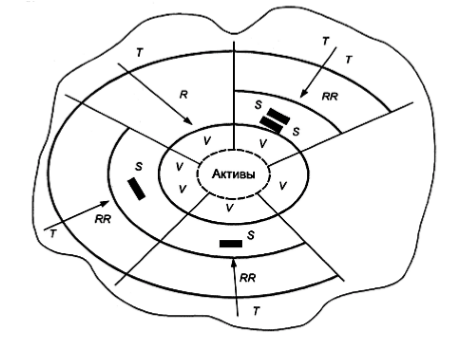

В стандарте представлена общая модель взаимосвязи основных компонентов ИБ

(рис.1).

Рис. 1 – Модель взаимосвязи основных компонентов информационной безопасности Модель взаимосвязи основных компонентов ИБ включает: – угрозы окружающей среды (T); – уязвимости, присущие данным активам (V); – защитные меры (S); – приемлемые для организации остаточные риски (RR). Представленная модель носит предполагает конкретизацию и уточнение для условий, в которых она будет применяться.

Первым шагом в процессе управления безопасностью является определение того, какой уровень риска является приемлемым для данной организации. Правильно выбранный уровень приемлемого риска и, соответственно, допустимый уровень безопасности являются ключевыми моментами успешного управления безопасностью. Допустимый общий уровень безопасности определяется целями, которые ставит перед собой организация при создании системы обеспечения безопасности информационных технологий. В рассматриваемом стандарте обоснована концепция обеспечения приемлемого уровня риска, представленная на рисунке 2.

Рис. 2 – Концепция обеспечения приемлемого уровня риска

Как показано на рисунке, реализация защитных мер снижает уровень риска до приемлемого уровня. Оценка приемлемого уровня риска является первым шагом по управлению безопасностью. Для обоснования приемлемого уровня риска должны быть сформулированы цели и определена стратегия безопасности. Для того, чтобы оценить и сформулировать такие цели, необходимо изучить имеющиеся активы и определить, насколько ценными они являются для данной организации. Критерием в этом случае является то, насколько важную роль играют информационные технологии в процессе проведения организацией своей деловой деятельности, при этом стоимость самих информационных технологий составляет лишь малую часть общих затрат. При рассмотрении вопроса о том, насколько важны для функционирования организации информационные технологии, необходимо ответить на следующие вопросы: − какие важные элементы деловой практики предприятия не могут осуществляться без привлечения информационных технологий; − какие вопросы могут решаться исключительно с помощью использования информационных технологий; − принятие каких решений зависит от достоверности, целостности или доступности информации, обрабатываемой с использованием информационных технологий, или от своевременного получения такой информации; − какие виды конфиденциальной информации, обрабатываемой с использованием информационных технологий, подлежат защите;

− какие последствия могут наступить для организации после появления нежелательных инцидентов в системе обеспечения безопасности? Ответы на поставленные вопросы помогут сформулировать цели создания системы безопасности в организации. Если, например, какие-то важные элементы деятельности предприятия зависят от достоверности или своевременности полученной информации, то одной из целей создания системы безопасности должна стать необходимость обеспечения целостности и оперативности информации.

Иерархия политик организации

В рамках отдельной организации важно обеспечить согласованность различных политик, принятых в этой организации. Возможность такого согласования иллюстрирует универсальная схема иерархии политик безопасности, представленная в стандарте ИСО/МЭК 13335-1. Схема иерархии политик представлена на рисунке 3.

|

|

|